Objetivo:

Reconocer la importancia de los números binarios en el mundo actual para representar

diversos elementos como textos, datos y números permitiendo llevar a cabo

operaciones aritméticas simples

____________________________________________________________________

V: Numeros Binarios Sistema Almacenamiento Carácter Byte

_________________________________________________________________________

Desarrollo

Ya en la antigüedad el hindú Pingala haciendo uso de los versos de los vedas, logra

hacer una representación primitiva de los números binarios. Algunas culturas antiguas

han empleado conceptos binarios dentro de su filosofía, ejemplos: el I Ching, culturas

africanas como sistemas adivinatorios así como la geomancia en la edad media. A

ellos siguieron Leibniz y posteriormente Boole quien generó un texto conocido como

Algebra de Boole, fundamental para el desarrollo de circuitos electrónicos, dando gran

importancia a los números binarios dentro de nuestro mundo permitiendo llegar a

niveles antes no concebibles tecnológicamente hablando.

Los números binarios tienen su propio sistema de numeración conformado por dos

cifras 1 y 0, pudiendo llegar a escribir cantidades, códigos, mensajes y otros lenguajes

permitiendo generar un código que simplifique la comprensión de los sistemas

informáticos. Por lo general se puede concebir como un foco encendido para un “1”

(uno) y uno apagado para un “0” (cero). Este sistema es posicional tomando como

numero base al 2 (dos).

Con la ayuda de 4 sillas y 4 alumnos se explica cómo es que se van generando los

números binarios y como se avanza en su empleo.

La generación de los números binarios, dan paso a terminología que en su mayoría

conoce y hace uso, sino de manera constante, si sabe a lo que se refiere.

Bit: abreviación de Binary Digit (digito binario), la cual en términos técnicos es la de

una computadora. Un bit tiene solamente un valor (que puede ser 0 o 1).

Nibble: conjunto de cuatro bits. Logicamente un byte puede decirse que se compone

de dos nibbles.

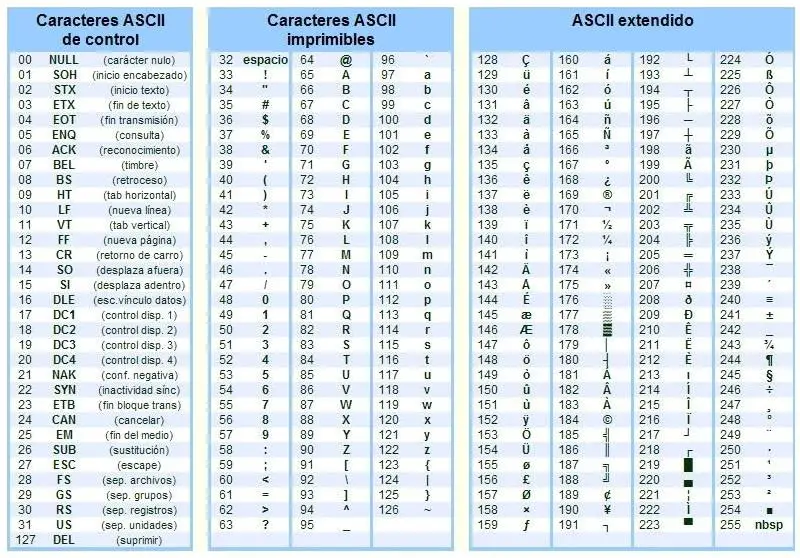

Byte: Sinónimo de octeto, es la unidad de capacidad de almacenamiento estándar. Se

refiere al almacenamiento de datos de una computadora. Representa un carácter (un

número, una letra, un espacio, o cualquier otro signo) y está constituido por 8 bits

consecutivos.

Cierre

El uso cotidiano de esta terminología, permite el ir relacionando tamaños con métrica

del sistema binario, comprendiendo más claramente lo que en lenguaje tiene un

significado matemático operacional.